如何验证TokenIM的有效性与

2025-05-31

在如今的信息化时代,TokenIM作为一种身份验证的方式,渐渐地被广泛应用于各类金融系统、社交平台以及其他需要身份认证的场景中。验证TokenIM的有效性和安全性是确保系统安全的重要一环。本文将详细讨论如何验证TokenIM,包括其工作原理、验证步骤及相关安全性考虑。

TokenIM是一种基于token的身份验证方案,主要目的是通过分发短期有效的token来识别用户身份。一般来说,TokenIM会在用户登录时生成一个token,并保存在用户的客户端。此token会在后续的请求中一并发送,用于验证身份。

token的生成通常基于一些加密算法,这使得token具有一定的保密性和防篡改性。常见的token包括JWT(JSON Web Token)等。Token本身包含了用户的身份信息、权限信息和创建时间等,通过一定的加密后生成一个字符串,最终返回给客户端。

用户在后续的请求中需要将这个token作为HTTP头的一部分发送回服务器,服务器会根据接收到的token对其进行解析,验证其合法性,确保用户的身份隐私与数据安全。

验证TokenIM的步骤通常包括以下几个关键环节:

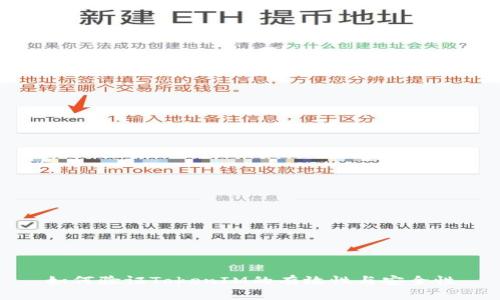

用户在登录后会收到一个token,这个token需要安全存储在客户端。建议使用HTTPS确保token在传输过程中的安全性。

用户的每一个请求都应将token以Authorization头的形式发送至服务器。一般格式为:Authorization: Bearer {token}。

服务器接收到请求后,需要从Authorization头中提取token,并进行解析。这里需要注意的是,解析的过程中需要使用预先设定的密钥,以确保token的完整性与来源的正确性。

服务器需对token的有效性进行检查,包括检查token是否过期、是否篡改等。若token有效,则可继续处理请求;若无效,则应返回401 Unauthorized状态码。

在实际应用中,TokenIM的安全性是升高的优先事项。以下是一些需要考虑的安全隐患与防御措施:

合理设置token的过期时间,确保token不会长期有效,从而降低被盗用的风险。建议设置短期有效token,定期更新。

强烈建议在传输token时使用HTTPS协议,以避免中间人攻击,确保token不被截获。

在客户端存储token时,建议使用安全存储方式,如Secure Storage等,避免被其他应用窃取。

在发现token被泄露的情况下,可以将该token列入黑名单,阻止其再被使用。

在验证TokenIM的过程中,可能会出现一些常见问题。以下是五个相关问题的详细解答:

TokenIM的确可以被伪造,但有效的设计与实施可以大大降低这一风险。伪造token通常需要对token生成算法的深入理解,以及获取密钥。

为了防止token被伪造,开发者应该遵循以下最佳实践:

确保token的生成使用现代强加密算法,如HS256等,以提高 token 的完整性。

密钥的安全至关重要,务必在安全环境中生成、存储和使用,让未授权的用户无法获取。

定期更换加密密钥,以降低密钥泄露后的安全隐患。

强烈建议在通信中使用HTTPS协议,以避免token在传输过程中被窃取。

token过期是一个必然存在的问题,为了确保系统安全,应该合理设计token的生命周期。

一般来说,token的有效期应该根据使用场景进行设定。以下是一些常用的策略:

设置token的有效期为几分钟至几小时,确保被盗后不易滥用。

可以引入刷新token的机制,用户在token即将过期时,通过提供有效的刷新token来获取一个新的identity token。

提供明确的登出功能,用户主动登出时应将当前token标记为无效,防止后续的滥用。

防止已伪造的token被滥用是安全策略的重要组成部分。以下是保证token安全的几种方法:

实现token黑名单机制,在检测到token被泄露或可疑时,将其加入黑名单,立即停止其访问权限。

可以对token进行IP绑定,确保token只能在特定IP下使用,大幅降低被盗用的可能性。

实时监控token使用上下文,若发现异常行为,如在不同地理位置频繁请求,则可即时终止相应token的有效性。

token一旦泄露,可能会导致严重的安全隐患。因此,在投放应用后,如何应对token泄露至关重要。

若发现token泄露,应立即采取以下措施:

对泄露的token进行即时废除,确保其无法再用于任何请求。

一旦发现异常登录,应触发安全警报,通知用户和安全团队,以判断是否需要进一步的调查。

对用户进行加密知识的宣传,提高他们对token使用的警觉性,包括不随意分享自己的token。

TokenIM作为一种身份验证方式,对比于传统的session-based身份验证有诸多优点。

TokenIM基于token的机制,极大地支持API的跨平台调用,而传统的session依赖于服务器的状态,跨平台性较差。

token使得每次请求都可以独立处理,降低了服务器的存储压力,提升了系统的可扩展性。

因为token是以Authorization头的形式发送,因此减少了CSRF的攻击风险,相比之下,基于cookie的身份认证对这种攻击较为敏感。

总结来说,TokenIM作为一种现代的身份认证方案,在安全性、便利性等方面都具备独特优势。通过针对token的合理设计与验证机制,能够有效提升系统安全性,维护用户的安全体验。